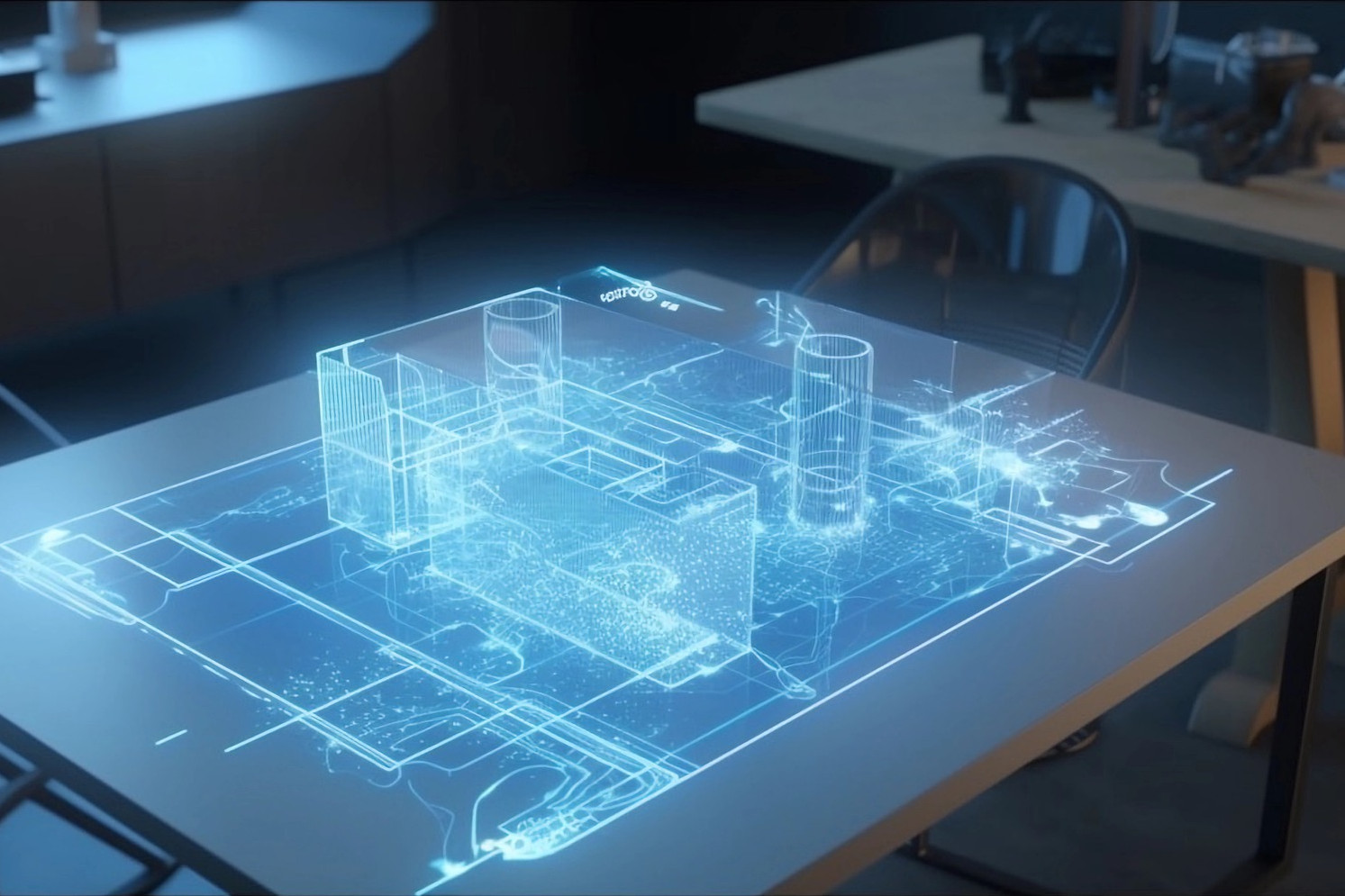

Im Whitepaper von AdaptiveMobile Security sind die drei Hauptangriffs-Szenarien beschrieben (Bild: AdaptiveMobile Security)

Network-Slicing soll es ermöglichen, getrennte virtuelle 5G-Netze nebeneinander zu betreiben. Doch ein Fehler in der Sicherheitsarchitektur macht das Konzept anfällig für Spionage-Angriffe und Netzwerk-Unterbrechungen.

Mit Network-Slicing kann ein Mobilfunkbetreiber sein Kern- und Funknetz in mehrere unterschiedliche virtuelle Blöcke aufteilen, die unterschiedliche Eigenschaften haben. Gleiches gilt für die Betreiber von Campusnetzen. Mit Hilfe dieser Technologie können beispielsweise ein Netz für IoT, das nur geringe Bandbreiten benötigt, neben einem Echtzeit-fähigen Netz mit geringen Latenzzeiten und hoher Bandbreite bestehen. Auf einem dritten Netz gewährt der Anlagenbetreiber dem Maschinenbauer einen eingeschränkten Zugang von außen, das diesem Fernwartung ermöglicht, jedoch den Zugriff auf Produktionsdaten verhindert.

Anzeige

AdaptiveMobile Security, ein global agierendes Unternehmen für die Sicherheit von Mobilfunknetzen, entdeckte nun ein schwerwiegendes Sicherheitsproblem. Angreifer könnten diese Security-Lück ausnützen und unberechtigte Datenzugriffe sowie Denial-of-Service-Angriffe zwischen verschiedenen Netzwerk-Slices im 5G-Netzwerk eines Mobilfunkbetreibers auslösen. Bei Unternehmenskunden bestehe die Gefahr böswilliger Cyberangriffe, so das Unternehmen.

Wo das Problem liegt

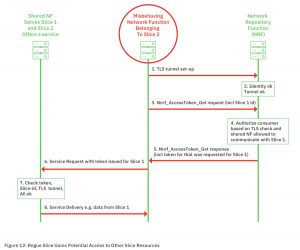

Dies ist nur eines der von AdaptiveMobile Security entdeckten Sicherheitsprobleme. Quelle: AdaptiveMobile Security

Die Security-Experten haben eine genaue Beschreibung der Sicherheitslücke öffentlich gemacht. Das zentrale Problem ist die fehlende Zuordnung zwischen den Identitäten der Anwendungs- und Transportschicht. Ein Angreifer könnte dies ausnutzen, sofern er Zugriff auf die 5G Service Based Architecture hat. Beispielsweise könnte ein Hacker, der eine Edge-Netzwerkfunktion kompromittiert, die mit der service-basierten Architektur des Betreibers verbunden ist, anderen Unternehmen Zugriff auf das Kernnetz des Betreibers und die einzelnen Netzwerk-Slices zu gewähren.

Gefährdet sind daneben unter anderem die Standortverfolgung des Benutzers, dazu drohen Verlust ladungsbezogener Informationen und sogar die Unterbrechung des Betriebs der Slices und der Netzwerkfunktionen selbst. Für die Betreiber eines Campusnetzes ist neben der Sicherheit die Zuverlässigkeit der selbst betriebenen Infrastruktur eines der wesentlichen Entscheidungskriterien. Mögliche Unterbrechungen eines Produktionsnetzwerkes durch Angriffe von außen müssen daher auf jeden Fall vermieden werden.

Lösung greift tief in technische Standards ein

Mit derzeitigen Technologien seien die entdeckten drei Hauptangriffs-Szenarien nicht zu verhindern, warnt AdaptiveMobile Security. Deren Experten arbeiten derzeit eng mit der GSMA, den Betreibern von Mobilfunknetzen sowie den Normungsgremien zusammen, um das Problem zu lösen. Dazu werde es auch nötig sein, grundlegende technische Architekturen weiterzuentwickeln, um ein aktives Ausnutzen dieser Sicherheitslücke zu verhindern.

„5G treibt die Mobilfunkbranche dazu, die Techniken der IT-Welt zu übernehmen, um die Effizienz zu steigern und die Funktionalität zu verbessern. Das ist zwar lobenswert, dennoch muss es eine umfassendere Änderung der Denkweise geben. Wenn es um die Sicherheit von 5G geht, muss die Telekommunikationsbranche einen ganzheitlichen und kollaborativen Ansatz zwischen Normungsgremien, Arbeitsgruppen, Betreibern und Anbietern verfolgen, um Netzwerke zu sichern.“

Dr. Silke Holtmanns, Leiterin der 5G-Sicherheitsforschung bei AdaptiveMobile Security

Ausführliche Informationen zu der Sicherheitslücke finden Interessierte im Whitepaper „A Slice in Time: Slicing Security in 5G-Kernnetzwerken“, das auf der Website von AdaptiveMobile Security heruntergeladen werden kann.

Beitrag kommentieren